Nach ca. 2 Wochen haben ich einige Erfahrungen sammeln können, was das schließen der CVE-2024-21410 anbelangt.

Ich kann nur sagen, es war von Vorteil, dass ich mir das Thema Extended Protection damals im Februar 2023 bereits schon einmal angesehen habe. – Artikel dazu hier –

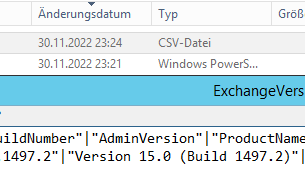

Daher konnte ich direkt mit dem prüfen der Kundenumgebungen beginnen. Folgendes ist mir dabei aufgefallen:

Viele Umgebungen haben unterschiedliche Zertifikate zwischen intern (Default Web Site) und extern am Netscaler/WAP oder Firewall. Hier musste ich einige Schritte gehen um passende öffentliche Zertifikate für eine valide Zertifikatskette nach intern zu kaufen/erzeugen und zu binden.

NTLMv1 war zum Glück gar kein Thema mehr.

Bitte konfiguriert eure Exchange Server/Umgebungen immer mit gleichen URLs (intern = extern) für alle virtuellen Verzeichnisse, das hätte es mir auf jeden Fall einfacher gemacht.

Hybrid-Konfigurationen sind auch kein Thema gewesen, da ich immer die Classic-Variante eingerichtet habe.

Hier und da musste ich noch das SSL-Abladen am Outlook-Anywhere deaktivieren aber das war es dann auch schon.

Ihr hoffe ihr habt eure Umgebungen gut im Griff.

Bei Fragen, fragen! 😉