Auch Menschen, die nichts mit IT zu tun haben, haben dieses Wort schon einmal gehört. Es stellt hauptsächlich einen Teil von Sicherheit dar.

Allgemein erläutert ist es ein Verfahren um einen Text mit einem Schlüssel zu Chiffrieren und Dechiffrieren. Unterschieden wird in symmetrische, asymmetrische und hybride Verfahren.

Verschlüsselungen werden bei digitalen Kommunikationen aber auch schon lange bei analogen Kommunikationen (Morse-Code) eingesetzt, um ein mitlesen von Unbefugten zu vermeiden/verringern.

Wer sich gerne historisch einmal mit dem Thema auseinandersetzen möchte in Bezug auf die IT, für den ist die ENIGMA sicherlich interessant.

Hinweis: öffentliche Verfahren sind meist sicherer als geschlossene, da bei den öffentlichen die gesamte Öffentlichkeit mit daran arbeiten und reporten kann.

Der Schlüssel

Der Schlüssel ist eine Zeichenkette, wobei die Länge und Komplexität eine wichtige Rolle spielen. Es gibt genau drei primäre Erstellungsfaktoren:

| 1. Schlüsselmaterial | Woraus? |

| 2. Angewandtes Verfahren | Wie? |

| 3. Aufenthaltsort bei der Erstellung | Wo? |

Symmetrische Verschlüsselung

- Am längsten bekanntes Verfahren

- Es gibt nur einen Schlüssel

- Berechnungen sind relativ unaufwändig

- Schlüsseltausch Problematik

Beispiel: Rijndael / AES

- Original Name Rijndael wurde zu AES

- Symmetrische Block Verschlüsselung

- Offizieller Nachfolger von DES

- Blocklänge: 128-bit

- Schlüssellänge: 128, 192 oder 256-bit

- Wird z.B. in WPA2, Ipsec, OpenSSL verwendet

- Theoretische Angriffe bekannt => nicht Praxis tauglich

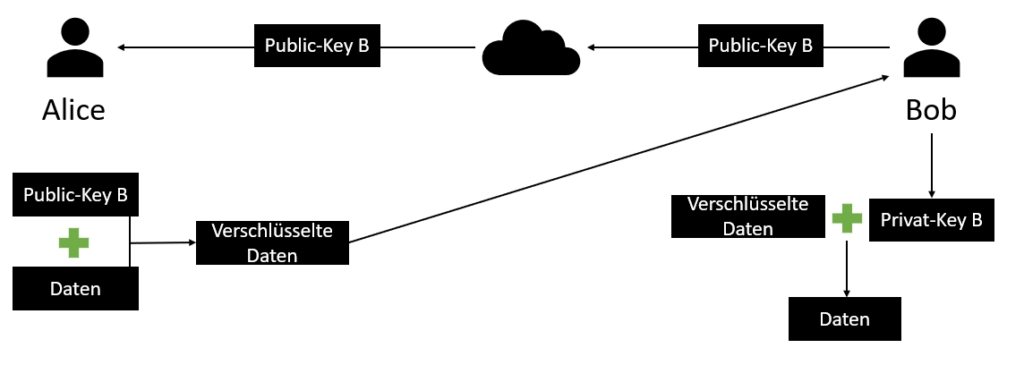

Asymmetrische Verschlüsselung

- Wird auch Public-Key Verfahren genannt

- 1970er Jahren das erste Verfahren

- Einen öffentlichen und einen privaten Schlüssel

- öffentlicher zum verschlüsseln (wird öffentlich zugänglich gemacht)

- privater zum entschlüsseln (ist geheim kennt nur der Ersteller)

- Sehr aufwendige Mathematische Verfahren

- Mehr Angriffsmöglichkeiten

- Langsame Verschlüsselung

- Asymmetrischer Schlüssel muss deutlich länger sein als ein symmetrischer Schlüssel

| Asymmetrische Schlüssellänge | Äquivalente Symmetrische Schlüssellänge |

| 1024-bit | 80-bit |

| 3070-bit | 128-bit |

| 15360-bit | 256-bit |

Beispiel: RSA (Rivest, Shamir, Adleman)

- Mit Diffie-Hellman das meist genutzte Verfahren

- Beruht auf dem Faktorisierungsproblem

- Kann auch für Digitale Signaturen genutzt werden

ECC (Elliptic Curve Cryptography)

- Basiert auf elliptischen Kurven

- Nicht sehr weit verbreitet

- Erweiterung für asymmetrische Verfahren die das Problem zum errechnen des diskreten Logarithmus nutzen

- Aufwendiger in der Berechnung => Schlüssellänge kann reduziert werden

- Wenig nutzbare Kurven

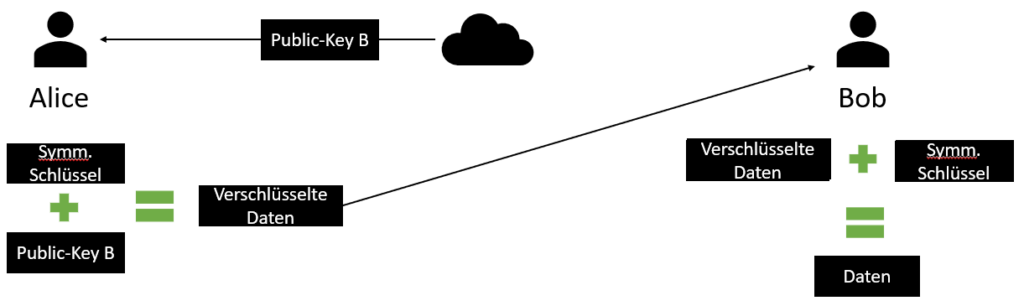

Hybrid Verfahren

- Symmetrische und Asymmetrische Verfahren werden kombiniert

- Daten werden mit einem symmetrischen Verfahren verschlüsselt

- Der symmetrische Sitzungsschlüssel wird mit einem asymmetrischen Verfahren verschlüsselt und übertragen

- Verwendet bei SSH, PHP, SSL

Cipher Suite

- Sammlung von Kryptografischen Verfahren um eine sichere Übertragung zu vollziehen

- Bestehen aus

- 1. Verschlüsselungsverfahren (AES, 3DES)

- 2. Verfahren zum Schlüsselaustausch (RSA, DH)

- 3. Verfahren für die digitale Signatur (RSA, DAS)

- 4. Kryptografische Hashfunktion (SHA-2, SHA-3)

Commercial national Security Algorithm Suite 2016 (CNSS)

| Algorithmus | Verwendung |

| RSA 3072-bit oder größer | Schlüsseltausch, Digitale Signaturen |

| Diffie-Hellman 3072-bit oder größer | Schlüsseltausch |

| ECDH mit NIST P-384 | Schlüsseltausch |

| ECDSA mit NIST P-384 | Digitale Signaturen |

| SHA-384 | Hash |

| AES-256 | Verschlüsselung |

Ihr habt Ergänzungen, Fehler gefunden? Dann meldet euch einfach bei mir! Danke!